家用Linux服务器门罗币挖矿木马入侵事件技术分析与处置复盘

一、事件背景

本次事件的核心环境为家用x86架构Linux服务器,硬件配置为AMD FX4300处理器、8GB DDR3内存,主要用于运行开源云崽机器人业务。为实现公网远程运维,运维人员通过FRP内网穿透工具将服务器SSH服务暴露至公网,因FRP配置不当、系统基础安全防护缺失,导致服务器被恶意攻击者暴力破解,植入门罗币挖矿木马,造成服务器计算资源被非法劫持。

⚠️ 合规说明

本次事件中使用的云崽开源项目本身无恶意代码与安全风险,入侵根源为服务器公网暴露后的配置缺陷与防护体系缺失,与开源项目本身无关。

二、异常现象与入侵排查过程

2024年2月14日,运维人员发现服务器SSH远程连接时延突增至10秒以上,核心业务云崽机器人指令响应超时,远超该轻量业务的正常运行指标,随即启动入侵排查。

通过系统资源监控工具确认核心异常指标如下:

- 服务器CPU持续处于95%以上高负载状态,接近处理器TDP满载阈值

- 系统整体响应延迟超15秒,业务进程调度资源被严重抢占

- 整机功耗显著上升,经测算日均额外耗电量约2.3度,存在持续的硬件损耗与电力成本损失

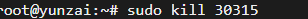

通过top -c命令进行进程级排查,定位到核心异常进程,输出结果如下:

# 异常进程排查命令与输出

top -c

PID USER %CPU COMMAND

30315 adminis 98.7 syst3md初步排查结论:该异常进程通过字符替换(将系统核心进程systemd的字母e替换为数字3)实现进程伪装,仿冒Linux系统初始化进程,规避运维人员人工排查,进程CPU占用率长期维持在98%以上,无任何合法业务关联,判定为恶意进程。

恶意进程基础特征

- 伪装特性:仿冒系统核心进程systemd,通过字符混淆规避人工排查

- 文件路径:

/usr/bin/.ICE-unix/.k/.file-2234A(隐藏目录驻留) - 持久化机制:通过crontab定时任务实现进程守护与失陷后自启动

三、恶意样本逆向分析与AI检测结论

针对定位到的恶意样本文件,我们通过静态逆向分析、字符串提取、反汇编等技术手段完成深度解析,并结合AI恶意代码分析模型完成家族归类与恶意行为判定。

3.1 样本基础信息

- 样本存放路径:

/usr/bin/.ICE-unix/.k/.file-2234A - 文件权限:755,所属用户为root,具备全系统执行权限

- 驻留特性:利用Linux系统以

.开头的目录隐藏特性,将本体存放于仿冒系统套接字目录的隐藏路径中,规避常规目录扫描与人工排查

3.2 逆向分析核心结论

对样本文件进行静态逆向与字符串提取后,获取到以下核心恶意配置信息:

- 样本内硬编码了完整的门罗币(Monero, XMR)矿池域名、端口号、挖矿钱包地址与线程数配置,明确该样本为Linux平台专用门罗币挖矿木马;

- 木马采用门罗币专属CryptoNight挖矿算法,该算法对CPU架构兼容性极强,尤其适配家用x86处理器,可最大化占用受害者CPU核心资源实现挖矿牟利;

- 样本内置反检测逻辑,通过进程名伪装、隐藏目录驻留、定时任务守护等手段,规避常规安全工具扫描与人工运维排查,延长驻留周期。

3.3 AI辅助分析结论

通过AI恶意代码多维度分析模型对样本进行检测,输出结论如下:

该样本为典型的Linux平台门罗币挖矿木马变种,无勒索、窃密、横向渗透等附加恶意行为,核心攻击目标为非法劫持受害者服务器CPU计算资源,通过门罗币挖矿实现非法牟利。其核心恶意行为链路为:SSH暴力破解获取服务器权限→植入挖矿木马→配置crontab持久化自启动→对外连接矿池服务器→独占CPU资源执行挖矿运算。

四、挖矿木马完整清除处置流程

针对该挖矿木马的进程伪装、定时任务守护、隐藏目录驻留三大核心特性,制定全链路处置方案,确保木马无残留彻底清除,具体步骤如下:

- 持久化机制清除

# 先备份现有合法定时任务,避免业务影响 crontab -l > crontab_backup_$(date +%Y%m%d).txt # 清空所有恶意定时任务,切断木马自启动链路 crontab -r # 全量排查系统级定时任务目录,删除恶意条目 ls -la /etc/cron.* /var/spool/cron/* - 恶意进程强制终止

# 强制终止异常挖矿主进程 sudo kill -9 30315 # 验证进程是否彻底终止,排查残留子进程 ps aux | grep -E 'syst3md|ICE-unix' | grep -v grep - 恶意文件全量清理

# 递归删除木马本体及所在隐藏目录,彻底清除文件载体 sudo rm -rf /usr/bin/.ICE-unix/.k # 全盘扫描关联恶意文件副本,排查是否存在其他驻留路径 sudo find / -name "*syst3md*" -o -name "*ICE-unix*" 2>/dev/null - 外联与残留项验证

通过

ss -tulnp命令排查服务器对外网络连接,确认无矿池地址外联流量;通过lsof命令排查异常文件句柄,结合系统资源监控,确认CPU占用率恢复至正常业务水平,木马已彻底清除。

五、服务器安全加固体系建设

针对本次入侵事件暴露的公网暴露防护缺失、权限配置不当、安全监测能力不足等问题,制定分阶段安全加固方案,构建全流程防护体系。

🛡️ 紧急加固项(立即执行)

- 账户安全整改:执行

sudo passwd adminis修改所有用户登录密码,采用16位以上大小写字母+数字+特殊字符的高复杂度密码;禁用root用户SSH直接登录,配置普通用户最小化sudo权限 - 内网穿透服务优化:FRP服务更换为30000以上非默认随机端口,启用Token强身份认证,限制访问源IP段,仅允许可信地址访问穿透端口

- 基础防火墙部署:安装并启用ufw防火墙,默认拒绝所有入站流量,仅放行业务必需端口,配置端口访问速率限制,防范暴力破解攻击

sudo apt install ufw sudo ufw default deny incoming sudo ufw allow ssh sudo ufw enable

🔍 长效防护体系(长期执行)

- 恶意代码定期扫描:部署ClamAV开源杀毒引擎,配置病毒库每日自动更新,设置每周全盘定时扫描任务,发现恶意文件自动隔离并告警

# 安装与病毒库更新 sudo apt install clamav sudo freshclam # 全盘扫描配置 clamscan -r --bell --remove / - 暴力破解防护:部署fail2ban入侵防御工具,配置SSH登录失败阈值,对多次登录失败的IP地址执行自动封禁,阻断暴力破解攻击链路

sudo apt install fail2ban sudo systemctl enable --now fail2ban - 监控与审计体系建设:配置系统资源监控告警,对CPU、内存等核心指标设置阈值,异常时实时推送告警;开启SSH登录审计日志,定期审计远程登录行为,及时发现异常访问

六、事件复盘总结

本次入侵事件的核心诱因,是服务器通过FRP暴露至公网后,未构建对应的基础安全防护体系,配置存在明显缺陷,导致攻击者通过SSH暴力破解获取服务器权限,植入挖矿木马实现计算资源非法劫持。

Linux服务器公网暴露场景下,需严格遵循最小权限原则,关闭非必要的公网暴露端口,强化账户与访问控制,构建事前防护、事中监测、事后处置的全流程安全体系,从根源上防范挖矿木马、勒索病毒等恶意代码入侵,避免硬件损耗、电力损失与业务中断等风险。